Ufak Bir Giriş

Bugün yayınlanan dokümantasyona göre WPA1-WPA2 Personal ve Enterprise’in ve Chipherlerinin (WPA-TKIP, AES-CCMP ve GCMP) çok büyük bir açığı keşfedildi. Bu açığın tasarım yani protokol hatasından dolayı olması sorunu daha da büyütüyor. Yani ilgili kurallara ve protokollere göre yazılmış her wpa servisi doğuştan bu açığı barındırıyor. Etkilenen cihazların bazılarını sayalım. MacOS, OpenBSD, Çoğu Linux Distro’su (wpasupplicant (2.6+ sürümü de içeriyor) paketini içerenler), Android cihazlar, Apple cihazlar, Windows… Yani daha sayamadığımız çoğu modern cihaz bu açığa sahip.

Bu açık sayesinde ağdan gönderilen şifrelenmemiş bir çok veri okunabilir. Aklınıza günümüzde bir çok sitenin -bu site dahil- https kullandığı gelebilir. Ama SSL stripping denen bir HTTPS açığı da çok büyük güvenlik açığına sebep oluyor. Bu iki açığı birleştirdiğinizde bir çok siteye girerken giriş bilgileri elde edilebilir.

Açığı paylaşan sitede detayları bulabilirsiniz. https://www.krackattacks.com/

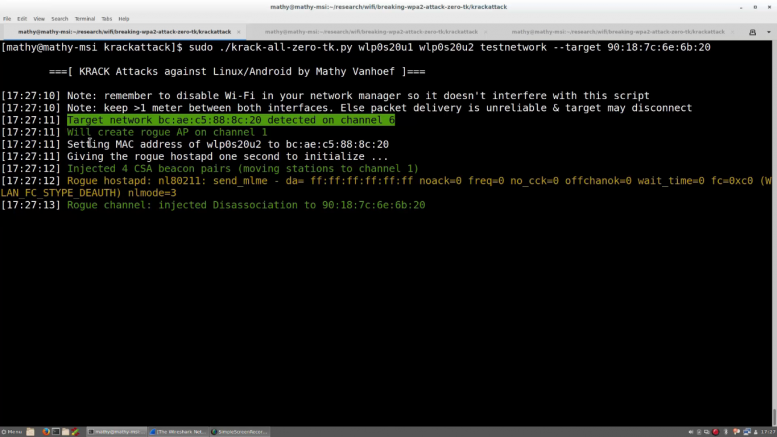

Açığın nasıl yapıldığını anlatan örnek bir video.

Korunma Yolları

Şahsen Debian Jessie kullanıyorum. Açığı öğrendiğim an kontrol ettim, güncelleme gelmişti. Çeşitli güvenlik takımlarına açığı herkese paylaşmadan bilgi veriyorlar. Böylelikle açık paylaşıldığında hızlı bir şekilde güncelleme gelebiliyor. Ayrıca kontrol ettiğim çoğu distro’ya da güncelleme gelmiş. Kimisi pakete yeni sürüm çıkarmış, kimisi aynı sürüm adıyla fix göndermiş.

Bu arada linux’da ve android’de büyük çoğunlukla wpa_supplicant (debian wpasupplicant -Aynı temelli paketler- ) paketi kullanılıyor.

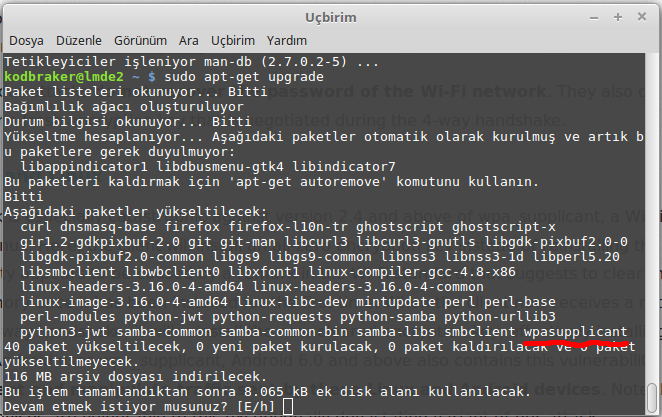

sudo apt-get update yaptıktan sonra sudo apt-get upgrade komutuyla güncelleyin.

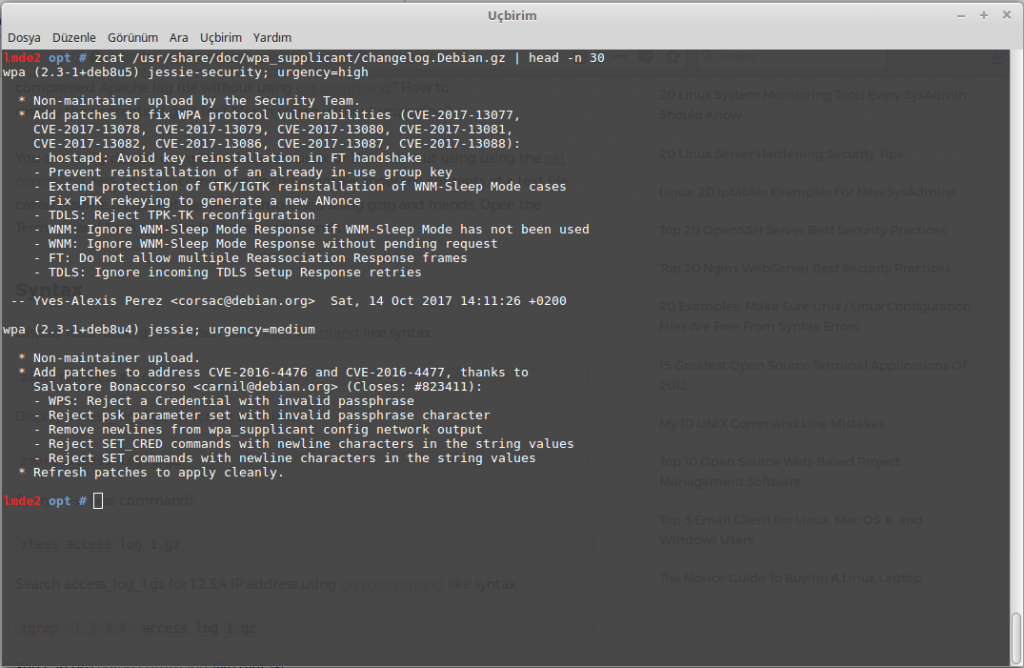

Emin olmak istiyorsanız güncellemeden sonra bir changelog’lara bakın.

zcat /usr/share/doc/wpa_supplicant/changelog.Debian.gz | head -n 30

İlgili Ayırılmış CVE İsimleri

- CVE-2017-13077: Reinstallation of the pairwise encryption key (PTK-TK) in the 4-way handshake.

- CVE-2017-13078: Reinstallation of the group key (GTK) in the 4-way handshake.

- CVE-2017-13079: Reinstallation of the integrity group key (IGTK) in the 4-way handshake.

- CVE-2017-13080: Reinstallation of the group key (GTK) in the group key handshake.

- CVE-2017-13081: Reinstallation of the integrity group key (IGTK) in the group key handshake.

- CVE-2017-13082: Accepting a retransmitted Fast BSS Transition (FT) Reassociation Request and reinstalling the pairwise encryption key (PTK-TK) while processing it.

- CVE-2017-13084: Reinstallation of the STK key in the PeerKey handshake.

- CVE-2017-13086: reinstallation of the Tunneled Direct-Link Setup (TDLS) PeerKey (TPK) key in the TDLS handshake.

- CVE-2017-13087: reinstallation of the group key (GTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

- CVE-2017-13088: reinstallation of the integrity group key (IGTK) when processing a Wireless Network Management (WNM) Sleep Mode Response frame.

Son

Şirketlerin/Organizasyonların ve protokolleri düzenleyen kuruluşların önceden uyarılmış olması açığın çok kısa bir sürede kapatılmasına olanak sağladı. Hangi işletim sistemini kullanırsanız kullanın, mutlaka güvenlik güncelleştirmelerini yapın!

Be the first to comment on "WPA* Protokollerindeki Krack Açığı"